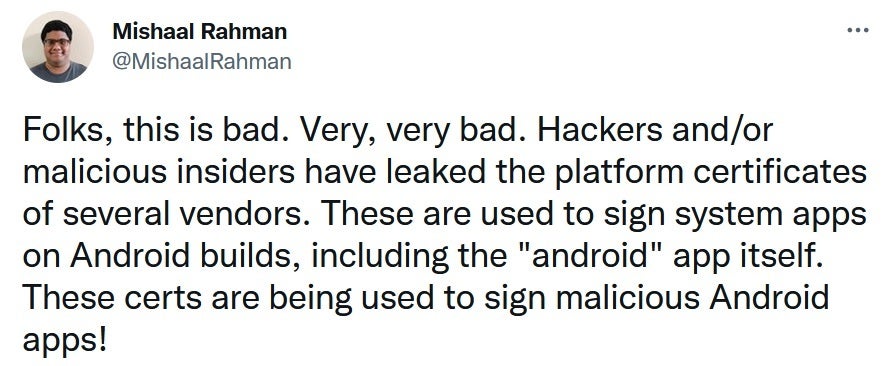

Según un tuit de Google lukasz siewierski (mediante Misaal Rahman, 9to5Google), los piratas informáticos y los “infiltrados maliciosos” lograron filtrar las claves de firma de la plataforma utilizadas por diferentes fabricantes de Android para firmar las aplicaciones del sistema utilizadas en los dispositivos Android. Estas claves de firma se utilizan para garantizar que las aplicaciones e incluso la versión del sistema operativo Android que ejecuta su teléfono sean legítimas.

La vulnerabilidad de larga duración afectó a LG, Samsung y otros fabricantes relacionados con Android.

Android tiene integrado un sistema que confía en las aplicaciones firmadas con la misma clave utilizada para autenticar el propio sistema operativo. Entonces puedes ver cuál es el problema aquí. Un atacante con el control de estas claves podría “confiar” en las aplicaciones llenas de malware de Android en todo el sistema. Es como darle a un ladrón las llaves de tu casa y auto con tu aprobación. Todos los datos en dispositivos vulnerables podrían estar en riesgo. Y algunas de estas claves se usan para firmar aplicaciones regulares instaladas desde Play Store o descargadas desde otras tiendas de aplicaciones de Android.

No hay andarse por las ramas cuando se trata de esta vulnerabilidad.

Rahman tuitea que las claves de firma filtradas no se pueden usar para instalar actualizaciones inalámbricas comprometidas. Y agrega que el sistema Play Store Protect puede marcar las aplicaciones firmadas por las claves filtradas como potencialmente dañinas.

Si bien aún no se han identificado todas las fuentes de las claves filtradas, las compañías que han sido nombradas incluyen las siguientes:

- SAMSUNG

- LG

- Mediatech

- Szroco (la empresa que fabrica las tabletas Onn de Walmart)

- Revocar

Google dice que la vulnerabilidad se informó en mayo de este año y que las empresas involucradas han “tomado medidas correctivas para minimizar el impacto en el usuario”. No es exactamente el signo de “todo despejado”, especialmente a la luz de la noticia de que APK Mirror recientemente encontró algunas de las claves de firma vulnerables en las aplicaciones de Android de Samsung.

Google, en un comunicado, dice que los usuarios de Android han sido protegidos a través de la función Google Play Store Protect y a través de las acciones tomadas por los fabricantes. Google declaró que este exploit no tuvo impacto en las aplicaciones descargadas de Play Store.

Un portavoz de Google dijo: “Los socios OEM implementaron mitigaciones de inmediato tan pronto como informamos el compromiso clave. Los usuarios finales estarán protegidos por las mitigaciones de usuarios implementadas por los socios OEM. Google ha implementado amplias detecciones de malware en Build Tests. Suite, que escanea el sistema imágenes. Google Play Protect también detecta el malware. No hay indicios de que este malware esté o haya estado presente en Google Play Store. Como siempre, recomendamos a los usuarios que se aseguren de que están ejecutando la última versión de Android”.

Lo que debe hacer para limitar su exposición

Google recomienda que las empresas involucradas intercambien las claves de firma actualmente en uso y dejen de usar las filtradas. También sugiere que todas las empresas inicien una investigación sobre cómo se filtraron las claves. Esperemos que esto evite que algo así vuelva a suceder en el futuro. Google también aconseja a las empresas que usen teclas de voz para la cantidad mínima de aplicaciones para reducir la cantidad de posibles fugas en el futuro.

Entonces, ¿qué puede hacer como propietario de un teléfono Android potencialmente afectado? Asegúrese de que su teléfono esté ejecutando la última versión de Android e instale todas las actualizaciones de seguridad tan pronto como lleguen. A quién le importa si estas actualizaciones no traen nuevas y emocionantes funciones, ya que su trabajo es asegurarse de que su dispositivo no se vea comprometido. Y los usuarios de Android deben abstenerse de descargar aplicaciones. Esto es cuando instala una aplicación que proviene de una tienda de aplicaciones de terceros.

Lo aterrador es que esta vulnerabilidad aparentemente ha existido durante años. Samsung incluso lo menciona en su declaración hecha a policía androide que dice: “Samsung se toma en serio la seguridad de los dispositivos Galaxy. Hemos estado emitiendo parches de seguridad desde 2016 después de recibir una notificación del problema y no ha habido incidentes de seguridad conocidos relacionados con esta posible vulnerabilidad. Siempre recomendamos a los usuarios que se mantengan actualizados”. Dispositivos actualizados con las últimas actualizaciones de software”.

MiReal.me MiReal.me – Tu blog tecnológico con la más actualizada información

MiReal.me MiReal.me – Tu blog tecnológico con la más actualizada información