Lo que necesitas saber

- Se ha descubierto que se han filtrado claves de Android cruciales para firmar aplicaciones del sistema.

- Esto podría proporcionar una manera fácil para que los malhechores inyecten malware en los dispositivos Android a través de las aplicaciones.

- Aparentemente, la vulnerabilidad

Una importante fuga de Android ha dejado a los teléfonos inteligentes Samsung y LG vulnerables al malware, según un Googler que descubrió el problema.

Según Łukasz Siewierski (vía Misaal Rahman (se abre en una pestaña nueva)), un empleado de Google e ingeniero inverso de malware, se filtraron certificados de varios OEM de Android, que podrían haberse utilizado para inyectar malware en los teléfonos inteligentes. Esta vulnerabilidad ha afectado a las principales empresas de Android, incluidas Samsung, LG y MediaTek.

Empresas como Samsung utilizan certificados de plataforma para validar sus aplicaciones para su uso en Android. Como se describe en detector de problemaslas aplicaciones firmadas con este certificado se ejecutan con un “ID de usuario elevado – android.uid.sistema – y posee permisos del sistema, incluidos los permisos para acceder a los datos del usuario. Cualquier otra aplicación firmada con el mismo certificado puede declarar que desea ejecutarse con el mismo ID de usuario, lo que le otorga el mismo nivel de acceso al sistema operativo Android”.

Básicamente, las aplicaciones que utilizan estos certificados de los principales fabricantes de equipos originales podrían obtener acceso a los permisos a nivel del sistema sin intervención del usuario. Es especialmente problemático porque los malos actores podrían disfrazar sus aplicaciones como aplicaciones del sistema con este método. Las aplicaciones de nivel de sistema tienen permisos de gran alcance y, por lo general, pueden hacer/ver cosas en su teléfono que ninguna otra aplicación puede. En algunos casos, estas aplicaciones tienen más permisos que tú.

Por ejemplo, el malware podría inyectarse en algo como la aplicación Samsung Message. Esto podría firmarse con la clave de Samsung. Luego aparecería como una actualización, pasaría todos los controles de seguridad durante la instalación y le daría al malware acceso casi completo a los datos del usuario a través de otras aplicaciones.

Amigos, esto es malo. Muy muy mal. Los piratas informáticos y/o personas internas malintencionadas filtraron certificados de plataforma de varios proveedores. Estos se utilizan para firmar aplicaciones del sistema en compilaciones de Android, incluida la propia aplicación “Android”. ¡Estos certificados se utilizan para firmar aplicaciones maliciosas de Android! https://t.co/lhqZxuxVR91 de diciembre de 2022

Ver más

Hay buenas noticias, ya que el equipo de seguridad de Android señala que los OEM aparentemente han solucionado el problema.

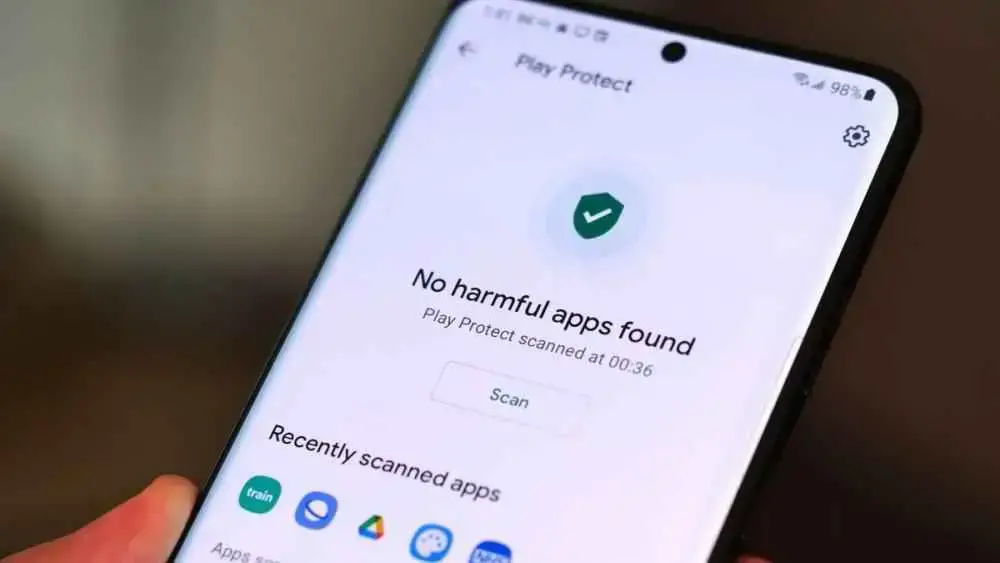

“Los socios OEM implementaron rápidamente mitigaciones tan pronto como informamos el compromiso clave. Los usuarios finales estarán protegidos por las mitigaciones de usuarios implementadas por los socios OEM. Google ha implementado amplias detecciones de malware en Build Test Suite, que escanea el sistema de imágenes. Google Play Protect también detecta malware No hay indicios de que este malware esté o haya estado presente en Google Play Store. Como siempre, recomendamos a los usuarios que se aseguren de tener la última versión de Android”.

Samsung también dijo policía androide en un comunicado que se han publicado actualizaciones desde 2016 y que “no ha habido incidentes de seguridad conocidos que involucren esta vulnerabilidad potencial”.

En cualquier caso, gracias a las protecciones que brinda Google Play Protect, los usuarios no deben preocuparse por estas vulnerabilidades de las apps que instalan desde Play Store. Sin embargo, siempre debe tener cuidado al transferir aplicaciones a su teléfono Android y asegurarse siempre de estar utilizando la última versión de Android.

MiReal.me MiReal.me – Tu blog tecnológico con la más actualizada información

MiReal.me MiReal.me – Tu blog tecnológico con la más actualizada información